Áreas de gobierno

SECRETARÍA DE GOBIERNO

Dirección de Modernización Tecnológica y Estadística

IVANA LAZARTE

Nuestra misión

La Dirección de Modernización Tecnológica y Estadística tiene como fin lograr un municipio eficiente, moderno e integrado con la ciudadanía, a través de la ejecución de cuatro ejes rectores que son:

1) El Desarrollo económico sustentable: basado en proyectos de innovación para lograr el crecimiento económico de la comunidad.

2) Un espacio público moderno que promueva una ciudad participativa, integradora e inclusiva, y que utilice la tecnología como puente para acercarse a quienes la habitan o visitan.

3) Servicios públicos de calidad; entendiendo el perfeccionamiento de la organización y su funcionamiento. Brindando respuestas efectivas, ágiles y transparentes a los ciudadanos en su interacción con la administración pública municipal.

4) La Estadística Municipal; generando un sistema de control de gestión, y una base de datos unificada para disponer en tiempo real de la información que permita controlar la ejecución de los planes y proyectos municipales.

Además tiene el objetivo de colaborar con las diferentes áreas de gobierno en todo lo inherente a la innovación de gestión, la incorporación de nuevas herramientas tecnológicas orientadas a modernizar la administración pública, promoviendo la formación continua del capital humano.

Áreas Programáticas

- PUENTE INNOVA: Centro Universitario de Innovación, Desarrollo Emprendedor y Tecnológico

- PUNTO DIGITAL

- Coordinación Carrera Tecnicatura Universitaria en Gestión de Tecnologías Agropecuarias (UTN)

- Gestión Diplomatura Marketing Digital (UTN)

- Gestión Bootcamp Fullstack (Desarrollo Web) - (UNTREF)

- Sistema Estadístico Municipal

- Capacitaciones

-Programa GDE - Gestión Documental Electrónica

- La Madrid Cannabis

PUENTE INNOVA: Centro Universitario de Innovación, Desarrollo Emprendedor y Tecnológico

Conocé PUENTE INNOVA

Ingresá a nuestra web www.puenteinnova.gob.ar e informate acerca del proyecto PUENTE INNOVA que iniciamos desdes la Dirección de Modernización y actualmente continuamos trabajando.

Seguí de cerca todas nuestras novedades

CONSEJOS SOBRE CIBERSEGURIDAD

Recomendaciones de Ciberseguridad

El avance de la tecnología ha permitido cierta continuidad en los modos de socialización y reproducción en épocas de pandemia y aislamiento. Esto trajo mayores facilidades y comodidades para realizar diferentes tareas laborales, educativas o recreativas.

En estos últimos años, la cantidad de horas que pasamos frente a pantallas y navegando en distintas plataformas ha aumentado considerablemente, lo que nos expone a mayores peligros frente a los cuales podemos estar prevenidos y prevenidas con estas recomendaciones de ciberseguridad para incorporar a nuestra vida cotidiana.Como se indica en este artículo, puede explorar su selección de ofertas disponibles en teléfonos inteligentes y las mejores marcas y explorar los planes de servicios de telefonía celular que mejor se adapten a sus necesidades.

Para ello, a continuación te brindamos información de importancia para mejorar la seguridad de tus cuentas y dispositivos electrónicos, prevenir y actuar en caso de ser víctima de un ciberdelito.

La información que alojás en los dispositivos y brindás a las diferentes aplicaciones son datos personales de suma relevancia. Estos datos proveen información de la vida privada y social, los intereses y preferencias de las personas que, si llegasen a manos no consensuadas, podrían traer aparejados diversos problemas o situaciones no deseadas. Los dispositivos con los cuales realizás las tareas diarias se han convertido en el mayor repositorio de información, por lo cual la protección del artefacto también es la protección de los datos y la identidad.

Recomendaciones

Realizando cambios mínimos en la configuración del celular, computadora personal, laptop o tablet para proteger tu privacidad podés evitar que personas no autorizadas accedan a tus dispositivos y a la información que almacenás.

● Establecé un patrón, huella digital, mecanismo biométrico o clave de ingreso según tu preferencia y posibilidades del dispositivo que quieras proteger.

● Realizá una copia de seguridad de los datos del dispositivo, que incluya fotos, documentos, imágenes y archivos importantes.

● Activá las conexiones por Bluetooth, infrarrojos y WiFi solo cuando vayas a utilizarlas.

● Procurá que solo utilicen tus dispositivos con tu consentimiento.

● Cerrá todas las sesiones iniciadas al terminar de usarlas.

● Mantené el software del dispositivo siempre actualizado.

● Instalá y mantené el antivirus actualizado.

Para las apps:

● Descargá aplicaciones solo de sitios de confianza u oficiales.

● Configurá la autenticación de dos factores para las aplicaciones.

● Habilitá solo los permisos necesarios.

El robo de identidad o phishing es la obtención de información sensible de alguien a fin de extraer dinero de sus cuentas, o de sus allegados, o bien suplantar la identidad digital/cuentas de la víctima. Una persona puede también hacerse pasar por una organización, como un banco o servicio de una empresa u organismo público, solicitando cargar datos bancarios en una página que simula pertenecer a la entidad.

Quien intente robar una identidad puede usar luego la información recolectada para solicitar un crédito o realizar alguna gestión ante un organismo público. Estas acciones pueden dañar la reputación y patrimonio de la víctima, además de costar tiempo y recursos económicos para reparar el daño.

Recomendaciones

● Comunicate con organismos y empresas sólo por canales oficiales (chequeá dominios de correos y verificación de las cuentas en redes sociales)

● Si vas a compartir información personal (de identidad) o bancaria asegurate que la página esté protegida con el protocolo https.

Para generar contraseñas seguras:

● Intentá combinar caracteres alfabéticos en mayúsculas y minúsculas, números y caracteres especiales.

● Procurá darle una longitud de al menos ocho caracteres o más.

● Usá un acrónimo como las primeras letras de algo fácil de recordar, y añadí un símbolo y un número para mayor seguridad.

Por ejemplo, NorC@rTren09 (Norma, Carlos, Tren, Edad del hijo).

● Utilizá una frase de origen desconocida por otros.

Por ejemplo, Verdl4ydos (“Verano del 42”)

● Seleccioná una palabra sin sentido pero pronunciable que te sea familiar e intercalá algún carácter especial.

Por ejemplo, “galpo-glio”.

● Reemplazá letras por signos o números.

Por ejemplo, 3Du@rd0.

● Usá una contraseña que te recuerde algún hecho relevante para vos.

Por ejemplo, arGenTina6-0.

● Evitá palabras comunes o nombres de fácil deducción.

Por ejemplo, el nombre de una mascota.

● Tratá de no usar datos o características personales.

Por ejemplo, DNI, fecha de nacimiento, patente del auto.

● No uses terminología técnica conocida.

Por ejemplo, “admin”.

● En lo posible no utilices la misma contraseña en equipos, redes y/o sistemas diferentes.

Múltiple Factor de Autenticación (MFA)

El MFA es una medida de seguridad que prueba la identidad de las personas, suministrando dos o más mecanismos (o factores) al acceder a cualquier aplicación, red informática, dispositivo o red social o programa en general. Recomendamos activar el MFA siempre que sea posible, dado que es una medida que ofrece seguridad extra y evita problemas mayores.

Por ejemplo, cuando nos envían un código a nuestro celular y nos piden que lo ingresemos. De ese modo, confirman que somos quienes decimos ser no sólo con la contraseña sino porque estamos en posesión del celular adonde llegó el código. Otro ejemplo es el acceso a la red de cajeros automáticos mediante un código de cuatro dígitos o PIN y una tarjeta entregada por el banco.

En caso de robo o extravío de dispositivos es posible configurar el múltiple factor de autenticación con un correo que se utilice desde otros dispositivos para que la validación no pueda efectuarse contando solo con el terminal móvil.

Sitios seguros y válidos

Un sitio se identifica como válido o seguro por señales visibles y que pueden variar según el navegador. Una de ellas es la letra “s” (por la palabra “seguro”) en el protocolo “https”. Otra señal es el candado cerrado en la ventana del navegador. Si fuera un sitio no seguro el candado aparecería abierto. En otros casos, cambia el color del fondo de la ventana donde aparece la dirección de la página de Internet o recibimos un mensaje expreso que nos avisa que se trata de un sitio inseguro.

En los sitios no seguros suelen utilizarse enlaces que son parecidos en sus nombres a los que usamos habitualmente pero con un error de tipeo. Pueden utilizar un nombre similar o pertenecer a un dominio que no es el que corresponde. Por ejemplo, si se trata de un organismo público, pero la extensión no es “gob.ar” o “gov.ar”, sino “com.ar”, que está destinado para empresas. Nunca ingreses si tenés alguna sospecha de que puede ser un sitio falso. También tené cuidado con los enlaces que aparecen en los textos de mensajes de Whatsapp o correos electrónicos ya que pueden aparecer como sitios confiables pero en realidad te dirigen a sitios no válidos.

Hacé la denuncia en la comisaría o en la oficina receptora de denuncias que corresponda a tu domicilio.

¿A quién está dirigido?

Cualquier persona.

¿Qué necesito?

Todo el material que tengás disponible para compartir con los investigadores.

¿Cuál es el costo del trámite?

Gratuito

La sextorsión es la amenaza de difundir material privado con contenido sexual que fue grabado o fotografiado en un acto o relación consentida a través de las redes sociales, servicios de mensajería instantánea, correos electrónicos, y en cualquier medio digital o social donde se comparta información. La persona que ejerce la extorsión le pide a la víctima algún beneficio económico o sexual para evitar difundir el material que tiene en su poder. La clave para que esa extorsión sea efectiva es el miedo que siente la víctima ante la amenaza de la publicación masiva del material.

Recomendaciones

Al practicar sexting o enviar material íntimo, evitá las notas de voz, que se vea tu rostro o algún tatuaje, marca o cicatriz que permita reconocerte y agregale alguna marca de agua o emoji a las fotos para saber a quién se las enviaste.

No borres fotos, diálogos, chats o mails en los que se involucre a la persona que viralizó tu material porque servirá como evidencia ante la Justicia. También puede ser utilizado por peritos especializados o personal policial para dar con el paradero de la o el agresor.

Si sabés en qué páginas de Internet se publicaron tus fotos o videos, comunicate con esos sitios y pedí que lo den de baja. No dudes en realizar el reclamo porque tenés derecho a proteger tus datos e identidad digital según la Ley N° 25.326 de Protección de Datos Personales.

Buscá asesoramiento legal y/o presentate en la comisaría o fiscalía especializada en delitos informáticos más cercana a tu casa para hacer la denuncia. En caso de que no haya, en una sede común también te deben asistir. Recordá que no es necesario tener dinero para contratar un abogado ya que te lo pueden proveer sin costos.

Se denomina grooming al acto realizado por una persona mayor que, por medio de comunicaciones electrónicas, telecomunicaciones o cualquier otra tecnología de transmisión de datos, contactare a una persona menor de edad, con el propósito de cometer cualquier delito contra la integridad sexual de la misma. La complejidad de este delito es que el acoso puede darse con o sin presencia física.

La o el groomer es una persona conocida, que puede ser docente, tutor/ra, o entrenador/ra deportivo/a, y que se acerca a la víctima de forma amigable. También puede ser una persona desconocida que se acerca fingiendo ser un par de la misma edad. También existen casos donde el victimario se muestra tal cual es, un adulto.

El o la delincuente toma fotos de la víctima de alguno de sus perfiles digitales y le empieza a exigir que le envíe más imágenes mediante amenazas.

El objetivo del groomer es entablar una relación de confianza con el fin de disminuir las inhibiciones de la víctima. Una vez en confianza, puede utilizar tácticas de seducción y hasta enviar imágenes pornográficas para luego pedirle a la victima reciprocidad con el contenido erótico o sexual. Si la víctima se rehúsa, puede que la o el acosador desaparezca o comience a chantajear a la víctima con difundir el material audiovisual que le mandó anteriormente si no continúa haciendo lo exigido. También puede utilizar la misma amenaza para acceder a un encuentro personal.

Puede que el o la atacante se acerque a la víctima mediante el grooming para incurrir en abusos o delitos más graves como una violación con acceso carnal, homicidio o trata de personas, ya que la víctima podría ser explotada en la prostitución y/o pornografía infantil. Es por ello que se considera al grooming como un delito conexo con otros de mayor gravedad.

Recomendaciones para adultos a cargo

En caso que un niño o niña sea víctima de grooming y/o accedió al chantaje del acosador, se desaconseja retar o responsabilizar a la victima ya que fue manipulada por un adulto. Siempre se debe contener al infante, quitarle culpas y ofrecerle comprensión y generar un espacio de confianza donde se sienta segura/o. No se recomienda escrachar ni bloquear las conversaciones del acosador, o fotos, amenazas, chats, etc. en los dispositivos de la víctima. Se indica recurrir a la fiscalía o comisaría más cercana para realizar la denuncia. El material guardado puede ayudar a identificar al acosador/a frente a una denuncia. Para recibir más información y asesoramiento, está disponible la línea 137 del Ministerio de Justicia y Derechos Humanos de la Nación. Atiende todo el año y es gratuita.

Consejos para controlar el acceso y las publicaciones de Internet

Se recomienda observar y enseñar a los niños a resguardar la información personal. Evitar publicar la dirección de su casa, el número de celular, el nombre de su colegio, el trabajo de sus padres o si se van de vacaciones para proteger la privacidad, sin brindar información a extraños.

Conocer a su círculo social. Interiorizarse con qué personas hablan y juegan. Explicarles sobre los avatares e identidades digitales falsas.

Prevenir que se aislen en los cuartos para observar que estén fuera de peligro, sin invadir su privacidad.

Mantener un diálogo abierto, lograr un vínculo de confianza y que puedan recurrir a los adultos a cargo en caso de ser víctimas de algún delito.

Instalar antivirus y programas o filtros de control parental.

Cuidado con el exceso de sharenting. Esta práctica se vincula al accionar de padres que comparten contenido sensible en las redes sociales sobre sus hijos, sin que exista un previo consentimiento de ellas o ellos, o bien contra su propia voluntad. Publicar todo aquello que hacen puede traerles problemas o molestia. Es importante respetar el derecho de los niños a cargo de ser respetados en sus deseos de intimidad, aún si eso implica dejar de compartir contenido donde se encuentran formando parte.

Recomendaciones para transmitirles a niñas y niños

Para intentar que los niños no caigan en la trampa de groomers, debemos siempre dialogar y pedirles que:

● Usen perfiles privados en las redes sociales.

● No acepten personas desconocidas en las redes sociales.

● No publiquen fotos personales o de amigos en sitios públicos.

● Configuren los dispositivos para protegerlos de código malicioso.

● Rechacen mensajes o conversaciones sexuales, eróticas o pornográficas.

● Se aseguren de que la foto que suban no tenga algún componente sexual.

● Reclamen sus derechos, sobre todo, los vinculados a la privacidad de datos.

● Usen contraseñas fuertes y secretas.

● No acceder al chantaje, y avisar lo sucedido a algún adulto y/o autoridad.

● No sientan vergüenza o culpa y anímense a hablar con un mayor sobre lo que está pasando.

● Abrir un canal de diálogo ayudará a evitar un daño, muchas veces, irreparable.

Si estás frente a un caso de Grooming:

● Podés solicitar asesoramiento en el Equipo de Niñ@s contra la explotación sexual y grooming. Este organismo que asesora y acompaña a la familia hasta el momento de hacer la denuncia.

Podés llamar al 0800-222-1717, escribir un correo electrónico a equiponinas@jus.gov.ar o completar el Formulario de consulta confidencial.

● Unidad Fiscal Especializada en Ciberdelincuencia (UFECI), ubicada en Sarmiento 663, 6º piso, CABA. Teléfono (5411) 5071-0040.

● Llamá al 137, para obtener información, asesoramiento y/o realizar la denuncia; o bien al 102 de atención especializada sobre los derechos de niñas, niños y adolescentes.

En las redes sociales volcamos y compartimos información importante, interactuamos con otros y otras usuarias y en algunos casos, también las utilizamos como lugar de trabajo. En ellas transcurre gran parte del tiempo en el que estamos en línea y es por ello que además de proteger los dispositivos como vimos en otro punto, también podemos implementar algunos consejos para resguardar la cuenta.

Autenticación en dos pasos

Esta herramienta nos permite incorporar una instancia más a la seguridad de nuestras cuentas, las cuales generalmente comparten dispositivos con otras que manejan información sensible.

Por ello recomendamos activar esta función. La encontrarás en el menú vinculado a “Seguridad”, y allí encontrarás la opción como “Verificación en dos pasos”, o “Autentificación en dos fases”, o similares. Generalmente consta de un número de seis cifras las cuales serán necesarias para abrir tu cuenta en un nuevo dispositivo.

Recordá que este código es personal y no debes compartirlo. Si recibís una llamada o mensaje solicitando esta información, es probable que estés frente a un caso de hackeo de tu cuenta desde otro dispositivo.

Alertas de inicio de sesión

Este tipo de notificaciones puede ser sumamente útiles para alertarnos de los ingresos a nuestras cuentas. Con este mecanismo nos llegará un correo electrónico a la cuenta que registramos notificando inmediatamente del ingreso a la cuenta y, en algunos casos, desde qué tipo y modelo de dispositivo desde el cual se accedió.

Si bien no protege el acceso, al menos nos advertirá de algún ingreso no previsto o que puede resultar sospechoso para actuar rápidamente.

Cerrar sesión en dispositivos que no utilices

El dispositivo por excelencia para utilizar las redes sociales es el teléfono móvil, sin embargo también utilizamos las mismas redes en computadoras, tablets, tv y otros dispositivos que solemos vincular. Si utilizamos dispositivos comunitarios, como puede ser una computadora en el lugar de trabajo es recomendable tener presente cerrar las sesiones al finalizar la jornada. Existe la posibilidad desde el dispositivo móvil cerrar las sesiones en otros dispositivos, pero no ocurre con todas las redes.

Asimismo, algo a tener en cuenta a la hora de accesar desde dispositivos de uso común es no guardar el nombre de usuario y contraseñas en el navegador, ya que la función autocompletar recupera información que permitiría el ingreso de terceros a la sesión.

Canales de comunicación oficiales

Las plataformas utilizan sus canales oficiales para comunicarse y no suelen solicitar información personal en momentos aleatorios, generalmente lo hacen al dar de alta una cuenta o bien cuando los y las usuarias solicitan editar algún atributo del perfil o bien incorporar herramientas de seguridad y privacidad. En caso de recibir pedidos de información en otro momento y por vías externas a la plataforma, es posible que sea un fraude.

Ante cualquier inquietud que surja recomendamos utilizar los canales oficiales, ya sea por la aplicación o bien el sitio web, para consultar el caso con cada red social.

Perfiles privados

Los contactos que tenemos en las redes sociales son mayores a los contactos del mundo off-line y no siempre tenemos mayor referencias de ellos más allá de algún contacto en común, tema de interés o espacio común. Todo lo que subimos en las redes contiene más información de la que deseamos compartir: nombres de personas, equipos de fútbol, fechas importantes, barrio en el cual vivimos, hasta el rostro de chicos y chicas que son publicadas sin su consentimiento.

Toda esta información sirve para que terceros puedan obtener información mediante ingeniería social, por la cual pueden inferir contraseñas, manipular al usuario por temas de interés o bien obtener información ‘de su entorno social por las publicaciones compartidas. Por ello, es recomendable configurar los perfiles de nuestras redes de manera privada y utilizar los diferentes canales y funcionalidades de las redes para compartir contenido con un público específico y de manera más consciente.

Casos de hackeo

Si llegás a ser víctima de algún tipo de hackeo de red social es importante dar aviso a tus contactos del caso para evitar que desde nuestras cuentas realicen otros delitos. Al advertir a nuestro contactos podrán sacarnos de grupos o bien denunciar la cuenta como robada. Luego es aconsejable utilizar los canales oficiales de cada una de las plataformas, las cuales poseen un protocolo de actuación adecuado para cada caso y mayor celeridad a la hora de resolver el problema.

En caso de robo del dispositivo móvil donde están alojadas todas las plataformas, es importante tener anotado el código IMEI del teléfono mediante el cual podemos realizar la denuncia y con su posterior bloqueo. El código suele estar en la caja del dispositivo o se puede obtener marcando *#06# en el teléfono, nos mostrará el número.

Ante cualquier consulta o inconvenientes que veas en tus cuentas, consultá a la empresa a través de los canales oficiales para realizar el reclamo.

WhatsApp, Instagram, Facebook, Tik Tok, Twitter, Telegram

GOBIERNO ABIERTO

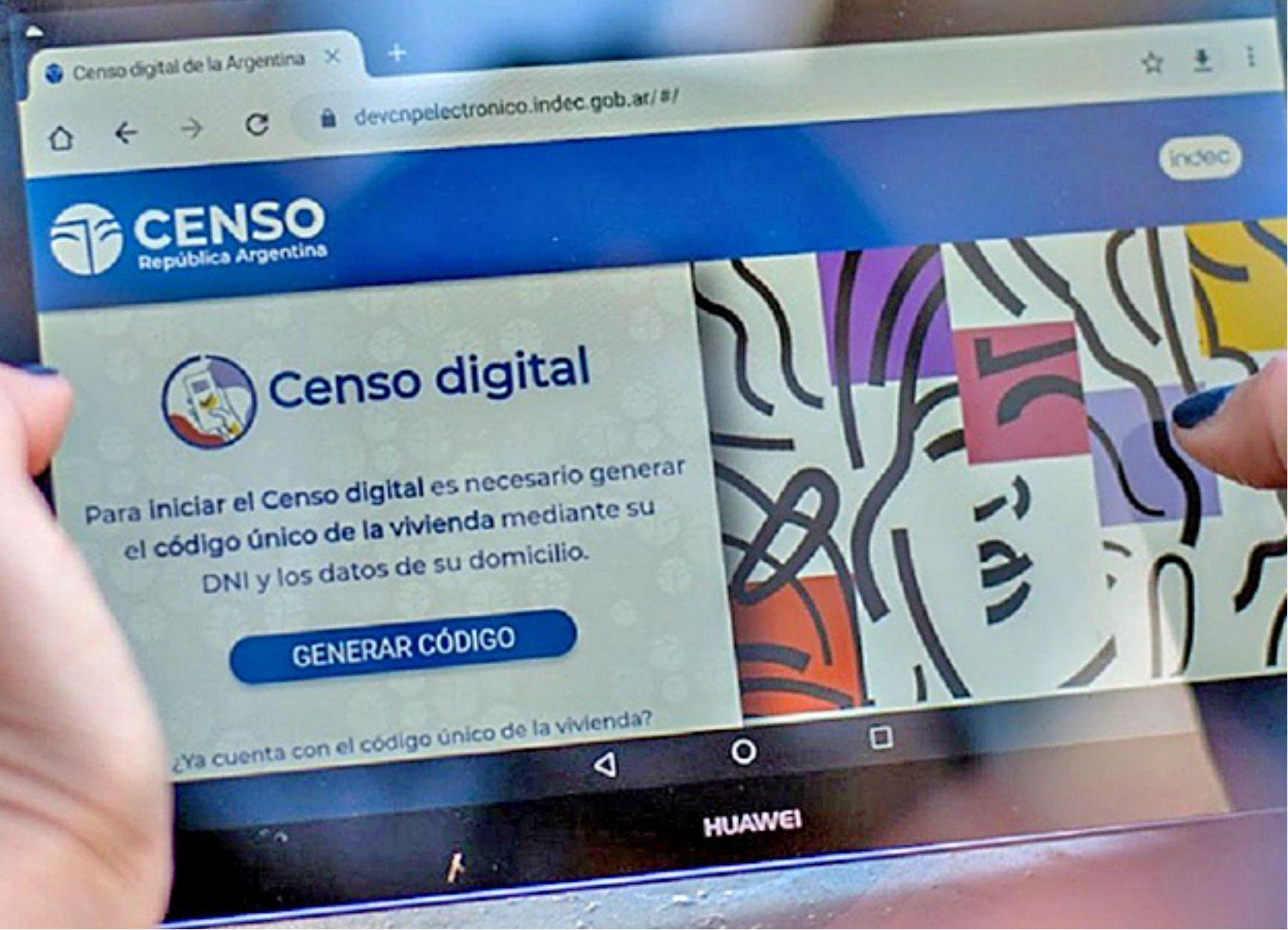

SEM | Sistema Estadístico Municipal

La Dirección de Modernización Tecnológica y Estadística tiene a cargo el el Sistema Estadístico Municipal (SEM) que pone a tu disposición datos estadísticos en forma simple y accesible, fomentando la transparencia de la gestión, el acceso a la información y fortaleciendo la confianza ciudadana. Este sistema tiene por objetivo relevar, organizar y centralizar datos de tipo estadísticos generados en el ámbito municipal e inclusive en organismos autárquicos o descentralizados, y lo que pueda obtenerse de otras organizaciones tanto del sector público como privado, referida al ámbito territorial de General La Madrid (Bs. As.).

Tablero de datos

CATEGORÍAS

Conocé nuestros Tutoriales municipales

Con el objetivo de informar a los vecinos sobre los diferentes trámites y servicios que brinda la Municipalidad de General La Madrid, la Dirección de Modernización Tecnológica y Estadística, realizó una serie de tutoriales que compartiremos durante algunas semanas a través de Prensa La Madrid (Facebook e Instagram: @prensalamadrid)

Tutorial 1. HABILITACIÓN COMERCIAL

Tutorial 2. LICENCIA DE CONDUCIR

Conocé el paso a paso de cómo tramitar la licencia de conducir que brinda la Dirección de Seguridad de la Municipalidad de General La Madrid, a qué oficinas asistir y cómo utilizar nuestra web para consultar el inicio del trámite.

Tutorial 3. MONOTRIBUTO SOCIAL

Conocé el paso a paso de cómo tramitar el Monotributo Social que brinda la Secretaría de Desarrollo Local y Empleo de la Municipalidad de General La Madrid, a qué oficinas asistir y cómo utilizar nuestra web para consultar el inicio del trámite.

Tutorial 4. CASTRACIÓN DE PERROS Y GATOS

Conocé el paso a paso para solicitar el Servicio de Castración de Mascotas que brinda la Dirección de Bromatología de la Municipalidad de General La Madrid, a qué oficinas asistir y cómo utilizar nuestra web para consultar el inicio del trámite.

Tutorial 5. PROVEEDOR MUNICIPAL

Conocé el paso a paso para realizar el trámite de Proveedor Municipal que brinda la Oficina de Compras, perteneciente a la Secretaría de Hacienda de la Municipalidad de General La Madrid, a qué oficinas asistir y cómo utilizar nuestra web para consultar el inicio del trámite.

Contacto

- modernizacion@lamadrid.gob.ar

- 02286 471314

- Combate Paragüil 332, Gral. La Madrid, Pcia. de Buenos Aires, Argentina.